Cifrar o encriptar una información significa ocultarla a simple vista, de manera que haga falta un procedimiento concreto para poder desvelarla. No es algo del siglo XXI: el cifrado ya existía mucho antes de Internet.

Sabemos que los babilonios utilizaban métodos criptográficos en su escritura cuneiforme, que los antiguos sacerdotes egipcios usaban la escritura hierática (jeroglífica) para poder transmitir información sin ser comprendidos por el pueblo –que empleaba la lengua demótica– y que algunos escribas hebreos que trabajaban para las élites de poder, entre los años 600 y 500 a.C., invertían el alfabeto como forma de cifrar sus mensajes.

Pero probablemente el primer método de espionaje en el que se empleó la criptografía fue la escítala (skytálē) griega, un sistema de cifrado utilizado hace 2.400 años para enviar mensajes secretos durante la batalla. Descrito por Plutarco en Vida de Lisandro, consistía en enrollar en espiral una tira de cuero o papiro alrededor de una vara de madera.

Se escribía el mensaje longitudinalmente, se desenrollaba la cinta y se enviaba al receptor, al que se le entregaba una vara como la utilizada. Este solo tenía que enrollar la cinta a la vara gemela para leer el mensaje original. En criptografía, este método se denomina transposición y consiste en alterar el orden de los elementos del mensaje, cambiar el orden de las letras que lo componen.

Sería Julio César quien desarrollara alrededor del año 60 a.C. otra técnica de codificación, tan simple como efectiva, para enviar la información recabada por sus espías. Su método – que ha pasado a la historia como Cifrado César– era un cifrado de sustitución que consistía en desplazar a izquierda o a derecha las letras del abecedario un número determinado de veces.

Por ejemplo, si A se convierte en D, B se convierte en E, y así sucesivamente. El número de veces que desplazamos una letra es la clave, y cualquier persona que la conozca puede descifrar el mensaje. Y ese era el problema: había que enviar la clave al destinatario antes de mandar el mensaje y, si durante la transmisión era robada, la encriptación ya no servía de nada.

En el siglo IX, un matemático árabe que trabajaba en la Casa de la Sabiduría de Bagdad, Al-Kindi (Abu Yusuf Yaqub ibn Ishaq al-Sabbah al-Kindi), escribió Manuscrito para descifrar mensajes criptográficos. En él, el padre del criptoanálisis describe un método, basado en el análisis de frecuencias, que permite romper todos los cifrados monoalfabéticos.

El disco de cifrado de Alberti

El sistema iría evolucionando y, en torno a 1467, el genovés Leon Battista Alberti (1404-1472), secretario personal de tres papas –Eugenio IV, Nicolás V y Pío II–, humanista, matemático, poeta, criptógrafo, lingüista, filósofo, músico y arqueólogo (como se ve, uno de los humanistas más polifacéticos del Renacimiento), inventó y patentó el primer cifrado de sustitución polialfabético, cambiando el curso de la criptografía para siempre.

Era el primer método que requería una clave adecuada, es decir, una palabra clave acordada que el destinatario necesitaba saber si deseaba descodificar el mensaje. Para facilitar el proceso de cifrado/descifrado, el genovés en su tratado De componendis cifris (1467) describe un artilugio conocido como “disco de Alberti”, compuesto por dos discos de metal en el mismo eje, uno dentro del otro, que comprendían alfabetos mixtos y rotaciones variables que utilizaban la sustitución de letras de modo no periódico.

El anillo fijo tenía 24 celdas iguales (cada una con un símbolo del alfabeto latino grabado en mayúsculas) y a continuación los números 1, 2, 3 y 4. Este alfabeto se usaría para el texto en claro. Unida a él estaba una pieza circular concéntrica y móvil –de forma que podía moverse con respecto al otro anillo– con 24 celdas iguales cuyo orden podía ser cualquiera (cada una tenía grabado un símbolo del alfabeto latino en minúscula o los símbolos &, y, k, h). Este alfabeto se usaría para el texto cifrado.

Así, mediante el giro del anillo móvil, se podía emparejar el alfabeto del círculo de arriba con tantos alfabetos del círculo de abajo como giros del anillo se dieran, hasta un máximo igual a los caracteres del alfabeto empleado. Tanto el emisor como el receptor necesitaban discos idénticos para leerlo y compartir una contraseña que proporcionaba una clave de cifrado adecuada, es decir, una palabra o frase clave acordada como plantilla para el cambio o sustitución de letras que permitía descodificar el mensaje.

Los giros a realizar en el anillo móvil se indicaban en el texto cifrado. Se podía usar una contraseña o clave directamente o también ejecutar mediante un algoritmo, para crear una clave de cifrado más segura. El receptor tenía que realizar operaciones inversas a las que realizaba el cifrador.

Más difícil todavía

Casi cuatro siglos después, en 1854, el científico e inventor británico de la época victoriana sir Charles Wheatstone (1802-1875), que destacó por diseñar el estereoscopio –que creaba la ilusión de ver imágenes tridimensionales–, el caleidófono y el aparato eléctrico que lleva su nombre, el puente de Wheatstone (utilizado para medir las resistencias eléctricas), inventó también la técnica de codificación Playfair.

Era un método manual de criptografía simétrica por medio de sustitución cuyo cifrado toma pares de letras, o digramas, y los cambia mediante una tabla generada por una clave. Al cifrar pares de letras en lugar de una sola, es más difícil de descifrar. Aunque fue Wheatstone quien inventó este cifrado para encriptar mensajes enviados por telegrama, lleva el nombre de su amigo lord Playfair, quien lo promovió para uso militar.

De hecho, el inusual cifrado de Playfair fue utilizado por los militares de varias naciones durante la Primera Guerra Mundial y por los servicios de inteligencia británicos durante la Segunda. Al principio era resistente al criptoanálisis, pero finalmente se desarrollaron métodos para romperlo. También se utilizó para la interpretación de manuscritos cifrados en el Museo Británico.

Y llegó el siglo XX y, con él, la máquina de rotores Hebern. Creada y patentada en 1917 por el inventor estadounidense Edward Hugh Hebern (1869- 1952), fue la primera máquina electromecánica de cifrado y funcionaba a base de un sistema de rotores (la llave está incrustada en un disco giratorio). Este primer ejemplo de una máquina de rotor codificaba una tabla de sustitución que se cambiaba cada vez que se escribía un nuevo carácter.

Un año después, en 1918, la empresa alemana Scherbius & Ritter, cofundada por el ingeniero alemán Arthur Scherbius –que había comprado la patente a un inventor neerlandés–, patentó la máquina Enigma, que, en lugar del único rotor utilizado por Hebern, utilizaba varios y permitía ser usada tanto para cifrar como para descifrar mensajes. Se puso a la venta en 1923 para su uso comercial y el ejército alemán comenzó a emplearla para enviar transmisiones codificadas.

Enigma, una máquina mítica

El mecanismo de Enigma consistía en dos filas de teclas con las letras del alfabeto que en realidad eran interruptores que accionaban los dispositivos eléctricos y movían unos cilindros rotatorios. El usuario tenía que teclear las letras de su mensaje y anotar las que devolvía la máquina (a través de un alfabeto que se iba iluminando). El código a usar se fijaba con las posiciones de los cilindros, que constaban cada uno de 26 cables que se conectaban al teclado.

El primer cilindro giraba un veintiseisavo de vuelta después de cada pulsación, de modo que la posición de las conexiones iba cambiando con cada entrada del teclado, obteniéndose un cifrado polialfabético. Además, el segundo cilindro solo daba un giro cuando el primero había completado 26 giros y el tercero cuando el segundo había dado los suyos. Tenía la posibilidad de que los rodillos fueran intercambiados de posición, aumentando las posibilidades a 105.456 alfabetos. A estos se unían las 100.391.791.500 maneras distintas de conectar sus seis cables de conexión, que también permitían introducir modificaciones dado que podían conectarse a 26 lugares.

El cifrado con la máquina Enigma representaba un proceso largo y pesado. Requería dos operarios que debían trabajar conjuntamente: uno pulsaba las letras y otro registraba la letra cifrada, que se encendía en el panel superior de bombillas. Para descifrar los mensajes enviados se usaba el mismo sistema, pero al revés.

Enigma era considerada un invento genial porque creaba para cada mensaje su propia clave, por lo que algunos opinaban que era el cifrador ideal, al considerarse imprevisible e indescifrable. Hay que recordar que entonces todo el cálculo de posibilidades tenía que hacerse a mano. Los alemanes introdujeron durante la guerra innumerables modificaciones, lo que impidió que Moscú lograra descifrarla, aunque finalmente su sistema fue descubierto por británicos y estadounidenses.

El esfuerzo que rompió el cifrado alemán empezó cuando los polacos interceptaron una máquina Enigma enviada de Berlín a Varsovia. No era una versión militar, pero hizo pensar que los alemanes podrían utilizar una máquina así en el futuro. Cuando el ejército nazi comenzó a usar Enigmas modificadas años después, los polacos intentaron romper el sistema buscando el cableado de los rotores usados en la versión del ejército y encontrando una manera de recuperar las configuraciones usadas para cada mensaje en particular.

A finales de 1932, el matemático polaco Marian Rejewski (1905-1980) logró uno de los mayores descubrimientos en la historia del criptoanálisis: usando técnicas de matemáticas y estadística, encontró una manera de combinarlas que le permitió descubrir cómo funcionaba Enigma. Sin embargo, al añadir los alemanes dos rotores más a la máquina y viendo los polacos que la invasión alemana se acercaba y no eran capaces de avanzar con sus recursos, decidieron a mediados de 1939 compartir sus resultados con la inteligencia francesa y británica.

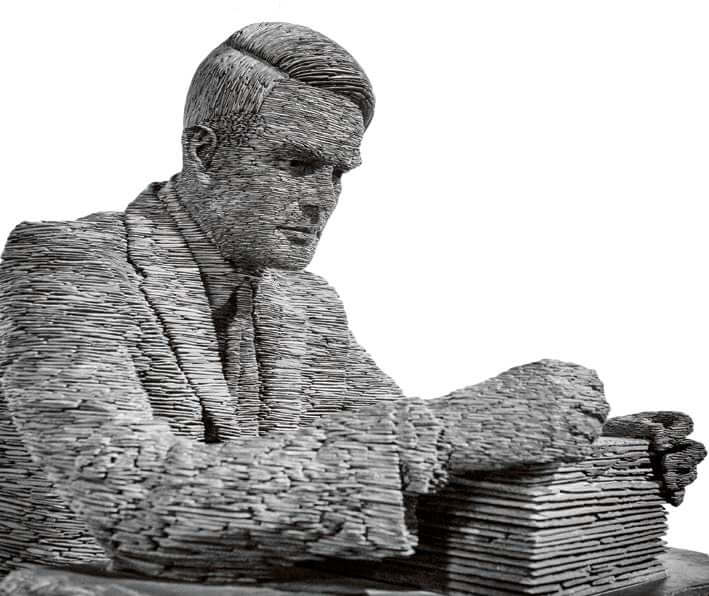

En la Escuela Gubernamental de Códigos y Cifrado (GC&CS) del servicio secreto británico, en Bletchley Park (al norte de Londres), matemáticos y criptógrafos –entre ellos, Alan Turing–, jugadores de ajedrez y bridge y fanáticos de los crucigramas se enfrentaron a los problemas presentados por las muchas variaciones alemanas de Enigma y encontraron medios para quebrar muchas de ellas, aunque el descifrado completo se les resistía. Tal era el secretismo con el que trabajaban, que los informes de sus avances iban directamente a Winston Churchill.

Un golpe de suerte

Fue Alan Turing quien, basándose en la “bomba criptológica” ideada en 1938 por Rejewski, diseñó en 1939, en Bletchley Park, la Bombe Machine. Era un dispositivo electromecánico que replicaba la acción de varias máquinas Enigma cableadas unas con otras y que ayudó a descifrar las señales cifradas por la máquina alemana.

Está claro que Enigma tenía algunas debilidades criptográficas, pero el descifrado también se consiguió gracias a fallos por parte de los operadores alemanes, como el no desarrollar modificaciones continuas en el cifrado. Pero, además, al trabajo con la Bombe se unió un golpe de suerte final: la captura del barco U-110, equipado con una máquina Enigma, un libro de códigos y tablas de descifrado, un manual de operaciones y otras informaciones.

Eso permitió a criptógrafos como Turing descubrir cómo descifrar la clave que los alemanes cambiaban a diario, lo que, sin lugar a dudas, resultó crucial para la victoria de los aliados en la Segunda Guerra Mundial. Descubrir la información que contenían los mensajes que los nazis creían protegidos fue una de las causas que, según algunos, permitieron concluir la contienda al menos dos años antes.

Criptografía moderna

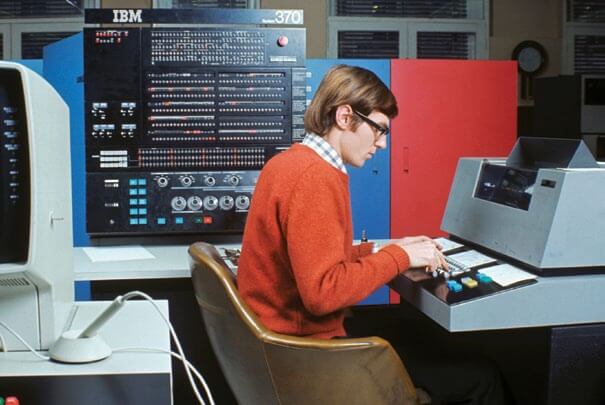

En 1945, el matemático, ingeniero y criptógrafo estadounidense Claude E. Shannon (1916-2001) publicó el artículo Una teoría matemática de la criptografía, punto de partida de la criptografía moderna, que vería su primera clave de ordenador en 1961. El Compatible Time-Sharing System (Sistema de Tiempo Compartido Compatible), desarrollado en el Centro de Computación del MIT (Instituto Tecnológico de Massachusetts) entre 1961 y 1973, tuvo una de las primeras utilidades computerizadas para formatear textos y de las primeras implementaciones de correo electrónico entre usuarios, además de emplear el primer método de autenticación de usuario con contraseña y nombre.

Y probablemente fue el primer sistema en experimentar una violación de contraseña, en 1966, cuando un error de software mezcló el mensaje de bienvenida del sistema y su archivo de llave maestra, y cualquier persona que iniciaba sesión se encontraba la lista de contraseñas CTSS.

Más tarde, en 1979, la Oficina Nacional de Estándares de EE. UU. inventó el Data Encryption Standard (DES) o estándar de cifrado de datos, utilizando el cifrado de última generación de 56 bits. En ese momento, era tan fuerte que ni siquiera una supercomputadora podía descifrarlo. DES fue el estándar durante casi 20 años, hasta que la Electronic Freedom Foundation rompió la clave DES en 56 horas en 1998 (y un año después, en 22 horas).

Hoy en día, DES se considera inseguro para muchas aplicaciones y desde hace algunos años el algoritmo ha sido sustituido por el nuevo AES (Advanced Encryption Standard). A pesar de todo, DES es considerado como el desencadenante del estudio académico de la criptografía, en particular de los métodos para romper cifrados de bloque. Hoy, a medida que más y más servicios se trasladan a la nube, el cifrado de los datos en tránsito es fundamental y los criptógrafos desarrollan y perfeccionan continuamente soluciones para este desafío.

A diferencia del siglo XX, en el que se utilizaban las máquinas de cifrar, en la actualidad la encriptación se basa en las tecnologías de la información y de la comunicación. Los tipos de encriptación más comunes son: mediante claves simétricas en las que se utiliza una determinada clave en la transformación de la información encriptada para conseguir desencriptarla (el problema reside en la necesidad de que todas las partes conozcan la clave); mediante claves asimétricas o públicas en las que cada usuario dispone de dos claves, una pública, que debe revelar o publicar para que los demás puedan comunicarse con él, y una privada, que debe mantener en secreto; y mediante códigos de integridad, en los que se utilizan funciones matemáticas que derivan de una huella digital a partir de un cierto volumen de datos (si se manipulan los datos, la huella cambia, y obtener la misma huella es algo informáticamente inabordable en un tiempo razonable). Y hoy día los métodos de cifrado se pueden encontrar en casi todas partes en la comunicación digital.

Cortesía de Muy Interesante

Dejanos un comentario: